GDPR: Sistema Organizzativo e Struttura della Sicurezza - MSPD ACME SPA

GESTIONE DEL SISTEMA PRIVACY

E PROTEZIONE DEI DATI - DPO

Menu principale:

GDPR: Sistema Organizzativo e Struttura della Sicurezza

La privacy europea è e sarà perennemente evolutiva!

ADEGUAMENTO INFRASTRUTTURE E PROCEDURE Dl SICUREZZA e VALUTAZIONE DEI RISCHI (Art. 32).

DI COSA PARLIAMO

La sicurezza privacy è obiettivo che garantisce la protezione delle persone a mezzo della integrità dei dati e della difesa degli stessi da attacchi esterni; entrambi questi obiettivi, infatti, non sono fini a se stessi, ma sono a loro volta Strumentali rispetto alla finalità di protezione della persona fisica. La sicurezza privacy è un adempimento composto da molti sub adempimenti, che riguardano la parte informatica e la parte organizzativa. Fondamentale per raggiungere la sicurezza è la formazione del personale nell'uso degli strumenti e nella sensibilizzazione a temi della tutela della riservatezza.

OBBLIGHI INELUDIBILI

Sono obbligati a mantenere la sicurezza privacy tutti i titolari del trattamento.

CERTO CHE CI VUOLE IL CARTACEO

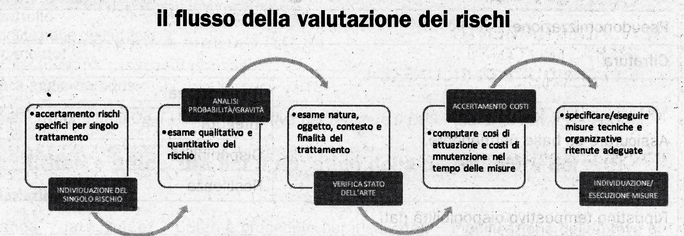

Il soggetto obbligato è tenuto a redigere il documento della valutazione dei rischi. Questo è il documento principale, da cui possono scaturire altri documenti, quali il manuale per la sicurezza ad uso degli autorizzati ed altre policy specifiche con riferimento a tecnologie o trattamenti particolari.

Le misure di sicurezza devono "garantire un livello di sicurezza adeguato al rischio" del trattamento (art. 32, paragrafo 1); in questo senso, la lista di cui al paragrafo 1 dell'art. 32 è una lista aperta e non esaustiva ("tra le altre, se del Caso"). Per lo stesso motivo, non potranno sussistere dopo il 25 maggio 2018 obblighi generalizzati di adozione di misure "minime" di sicurezza (ex art. 33 Codice) poiché tale valutazione sarà rimessa, caso per caso, al titolare e al Responsabile in rapporto ai rischi specificamente individuati come da art. 32 del regolamento.

Non dimenticare la possibilie adesione a specifici codici di condotta o a schemi di certificazione per attestare l'adeguatezza delle misure di sicurezza adottate. Facendo anche riferimento alle prescrizioni contenute, in particolare, nell'Allegato "B" al Codice, l'Autorità potrà valutare la definizione di linee-guida o buone prassi sulla base dei risultati positivi conseguiti in questi anni.

Per alcuni trattamenti (art. 6, paragrafo 1, lettere c) ed e) del regolamento), le misure di sicurezza attualmente previste attraverso le disposizioni di legge volta per volta applicabili potranno restare in vigore (in base all'art. 6, paragrafo 2, del regolamento). Pensiamo al caso, dei trattamenti di dati sensibili svolti dai soggetti pubblici per finalità di rilevante interesse pubblico nel rispetto degli specifici regolamenti attuativi (ex artt. 20 e 22 Codice), sempre che questi ultimi contengano disposizioni in materia di sicurezza dei trattamenti.

Per alcuni trattamenti (art. 6, paragrafo 1, lettere c) ed e) del regolamento), le misure di sicurezza attualmente previste attraverso le disposizioni di legge volta per volta applicabili potranno restare in vigore (in base all'art. 6, paragrafo 2, del regolamento). Pensiamo al caso, dei trattamenti di dati sensibili svolti dai soggetti pubblici per finalità di rilevante interesse pubblico nel rispetto degli specifici regolamenti attuativi (ex artt. 20 e 22 Codice), sempre che questi ultimi contengano disposizioni in materia di sicurezza dei trattamenti.LA LISTA DELLA SPESA

Rischi/classificazione

- Distruzione perdita

- Modifica

- Divulgazione non autorizzata

- Accesso accidentale o illegale

Ambiti/aree critiche aziendali

- Comportamenti degli operatori (autorizzati o meno)

- Eventi relativi agli strumenti IT (misure fisiche)

- Eventi relativi al contesto (es.: shoulder picking)

- Sottrazione di credenziali di autenticazione

- Carenza di consapevolezza, disattenzione o incuria

- Comportamenti sleali o fraudolenti

- Errore materiale (poca formazione e affiancamento)

- Virus informatici o di programmi suscettibili di recare danno

- Spamming o tecniche di sabotaggio (awaress)

- Malfunzionamento, indisponibilità o degrado della strumentazione

- Cccessi esterni non autorizzati (ACL e difese perimetrali)

- Intercettazione di informazioni in rete (IDS/Readiness)

- Accessi non autorizzati a locali/reparti ad accesso ristretto (Layout/misure VDT)

- Sottrazione di strumenti contenenti dati (mobile/BYOD)

- Errori umani nella gestione della sicurezza fisica

Oltre a cumulativamente:

- eventi distruttivi,

- naturali o artificiali (movimenti tellurici, scariche atmosferiche, incendi, allagamenti, condizioni ambientali, ecc.),

- nonché dolosi,

- accidentali o

- dovuti ad incuria guasto ai sistemi complementari (impianto elettrico, climatizzazione, ecc.)

Esempi di misure tecniche/organizzative da adottare

- Pseudonomizzazione

- Cifratura

- Ripristino tempestivo disponibilità dati

- Riservatezza

- Integrità

- Disponibilità

- Resilienza

- Ripristino tempestivo accesso ai dati in caso di incidente fisico o tecnico

- Procedure di test periodico per verificare e valutare efficacia misure adottate

- Criteri e procedure per il ripristino della disponibilità dei dati

- Ripristino Banca /data base/

- Criteri e procedure per il salvataggi DB

- Pianificazione delle prove di ripristino dei dati ripristino archivio di dati

- Salvataggio Banca dati

- Criteri e procedure per il salvataggio dei dati

- Criteri e procedure Luogo di custodia Struttura o persona incaricata del salvaper il salvataggio delle copie di sicurezza